Las imágenes digitales conocidas como mosaicos, que pueden llegar a ser viables en una futura implementación en teléfonos móviles (celulares), computadores u otros sistemas, en la tarea de confundir a los bots y evitar así el spam y otros problemas, presentaron resultados positivos en unas pruebas reciente de una nueva investigación llevada a cabo en Colombia.

Los mosaicos, trabajados en sistemas de localización, representación y búsqueda, registraron un 84,4, 53,3 y 55,5 por ciento de autenticaciones exitosas, respectivamente.

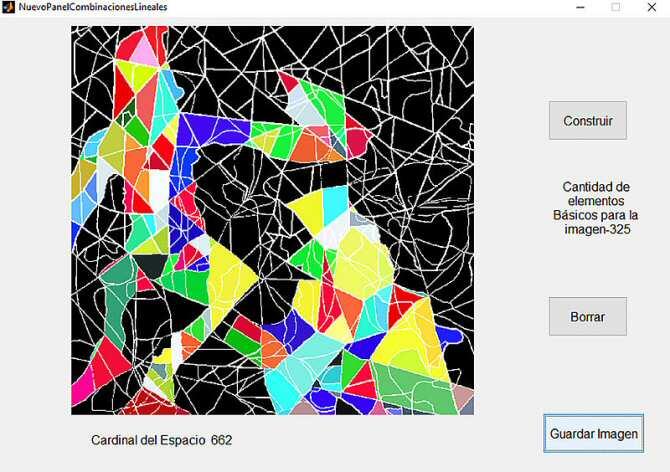

Brahian Rodríguez, magíster en Ciencias – Matemática Aplicada de la Universidad Nacional de Colombia (UN), explica que los mosaicos de imágenes digitales son construcciones artísticas en las que una imagen está formada por una colección de figuras más pequeñas llamadas baldosas. “Los mosaicos de baldosas son imágenes formadas por la unión de baldosas poligonales de colores uniformes cuidadosamente colocados para resaltar los bordes en la figura que componen”, comenta el magíster y agrega que hasta el momento se ha investigado muy poco respecto al uso tanto de estos como de imágenes multiestables para confundir a los bots.

Un bot es un programa informático que realiza automáticamente tareas repetitivas a través de internet, que para una persona resultarían imposibles o muy tediosas.

Para analizar los sistemas de autenticación visual se hizo una prueba con 45 personas entre estudiantes y profesores de una institución educativa departamental del municipio de Sesquilé (Cundinamarca).

El esquema del tipo “representación” –también llamado DAS (Draw – a – Secret)– requiere que el usuario dibuje sobre una cuadrícula el trazo o los trazos continuos que formarán su contraseña visual.

“La idea principal en el proceso de autenticación con nuestro algoritmo de ‘representación’ es que el usuario dibuje algunos ‘básicos’ que forman parte de una imagen emergente que él mismo escogió antes”, detalla.

Si el usuario elige correctamente los básicos que forman parte del patrón, la autenticación se determina como exitosa; en caso contrario su autenticación falla.

Los sistemas de autenticación del tipo “búsqueda” requieren que el usuario identifique dentro de un conjunto finito de imágenes aquellas que componen su clave de autenticación.

El sistema consiste en una cuadrícula de ventanas de 3 x 3, las cuales contienen imágenes de dos tipos: emergentes sobre temáticas establecidas antes, y distractoras.

“Este sistema ofrece una interacción entre usuario y sistema en la cual el discernimiento sobre las imágenes mostradas por el dispositivo es el único camino para el acceso autorizado”, comenta el investigador.

Por eso el usuario debe buscar entre un conjunto de figuras aquellas que cumplen con la temática seleccionada antes, en el ejemplo, los actos circenses o los cuentos infantiles clásicos. La cantidad de imágenes válidas dentro de la cuadrícula es elegida por el administrador, pero la ubicación de ellas es totalmente al azar.

Los sistemas de autenticación del tipo “localización” requieren que sus usuarios recuerden y sean capaces de señalar una cantidad finita de ubicaciones dentro de una imagen. Una característica importante de este esquema es que, por lo general, se usa una sola figura que puede ser elegida por el usuario.

El magíster explica que “su proceso de inscripción consiste en la selección libre de una cantidad finita de posiciones dentro de una imagen elegida antes, las cuales serán la clave secreta. Obviamente será necesario que el usuario memorice estas ubicaciones para que las replique en un proceso de autenticación. El sistema debe establecer una zona de tolerancia para cada clic realizado por el usuario”.

La cantidad de objetos a localizar (clic sobre la figura) se puede limitar según lo decida el administrador del sistema. “Nótese que solo la percepción del ojo humano indica la localización de lo pedido para la autenticación. En caso contrario se puede sospechar la manipulación de una inteligencia artificial que suplanta al humano”, agrega.

“Los sistemas de contraseña visual tienen un mejor desempeño en el proceso de autenticación, debido a que las personas recuerdan mejor una imagen que un texto, y por tanto los esquemas basados en autenticación gráfica son más fáciles de usar que otras”, concluye el investigador. (Fuente: UN / DICYT)